Hostwinds 블로그

에 대한 검색 결과:

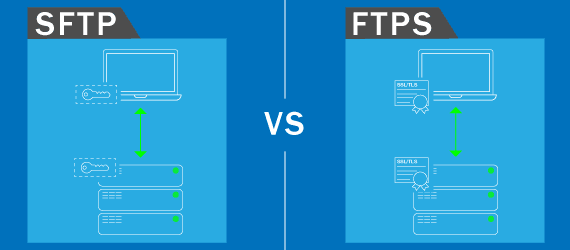

SFTP vs FTPS : 최고가 무엇이며 그 이유는 무엇입니까?

으로: Hostwinds Team / 행진 4, 2024

FTPS 란 무엇입니까 (파일 전송 프로토콜 보안)

FTPS 또는 파일 전송 프로토콜 보안은 기존의 안전한 확장입니다. FTP 프로토콜.클라이언트/서버 연결을 설정하고 SSL/TLS를 통해 데이터를 전송합니다.TLS (Transport Layer Security)는 업그레이드 된 버전의 SSL (Secure Socket Layer)입니다.

SFTP 란 무엇입니까 (보안 파일 전송 프로토콜)

SSH 파일 전송 프로토콜이라고도하는 보안 파일 전송 프로토콜은 SSH (Secure Shell)를 사용하여 클라이언트와 서버 간의 연결을 확인하고 보호하는 파일 전송 프로토콜입니다.

주요 차이점

두 프로토콜 모두 본질적으로 보안 클라이언트/서버 연결을 설정하고 데이터 전송을 암호화하는 것과 동일한 작업을 수행하고 있지만 완전히 다른 프로토콜입니다.

네트워크 통신

SFTP : 클라이언트/서버 인증 및 암호화 된 데이터 전송을 위해 SSH (Secure Shell) 연결을 통해 작동합니다.

ftps : 암호화 및 인증에 SSL/TLS 인증서를 사용합니다.

암호화 및 인증 :

SFTP : 인증을 위해 SSH 키 쌍에 의존합니다.SSH 키 쌍은 공개 키와 개인 키로 구성됩니다.공개 키는 서버에 저장되며 개인 키는 클라이언트 측에 보관됩니다.인증 프로세스 중에 클라이언트는 개인 키를 제시하고 서버는 공개 키에 대해 확인합니다.또한 사용자 이름/비밀번호 인증을 지원할 수 있습니다.

ftps : 사용자 이름/비밀번호 인증과 같은 FTP에 사용되는 기존 인증 방법을 지원합니다.또한 인증을 위해 SSL 클라이언트 인증서를 활용할 수 있으며, 이는 클라이언트와 서버의 신원을 확인하여 추가 보안 계층을 제공합니다.

포트 사용

SFTP : 일반적으로 SSH 연결 및 데이터 전송을 설정하고 방화벽 구성을 단순화하기 위해 기본적으로 단일 포트 22를 사용합니다.

ftps : 일반적으로 연결 및 포트 990 또는 기타 지정된 포트, SSL/TLS를 통한 데이터 전송을 위해 포트 21을 사용합니다.여기에는 종종 추가 방화벽 규칙이 필요합니다.

구현의 용이성

SFTP : SSH를 사용하기 때문에 구현 및 관리가 더 쉽게 간주되는 경우가 많으며, 이는 많은 운영 체제 및 소프트웨어 응용 프로그램에 널리 지원되고 통합됩니다.또한 단일 포트를 사용하면 방화벽 구성이보다 간단합니다.

ftps : 특히 SSL/TLS 인증서 및 포트 구성을 처리 할 때 더 많은 구성 및 관리 노력이 필요할 수 있습니다.SSL/TLS 인증서 배포 및 갱신은 비용이 많이 들고 시간이 많이 걸릴 수 있습니다.다수의 포트 관리는 방화벽의 오해의 위험이 열립니다.

방화벽 구성

SFTP : 제어 및 데이터 전송 모두에 단일 포트를 사용하여 방화벽 구성을 단순화하며 제한적인 네트워크 환경에서 방화벽 친화적입니다.

ftps : 추가 방화벽 규칙이 필요한 제어 및 데이터 전송에 별도의 포트를 사용하여 잠재적으로 복잡한 네트워크 설정이 필요합니다.

명령

SFTP : 파일 및 디렉토리 권한을 정확하게 제어 할 수 있으므로 관리자는 개별 사용자 또는 그룹의 세분화 수준에서 액세스 권한을 정의 할 수 있습니다.

ftps : 명령은 훨씬 더 기본적입니다.사용자는 서버에서 파일에 액세스하고 검색 할 수 있지만 소유권을 조작하거나 변경할 수 없습니다.

SFTP 대 FTP- 어느 것이 더 낫습니까?

SFTP 및 FTP는 네트워크간에 파일을 전송하기위한 인기 있고 안전한 프로토콜입니다.

이에 직면하여 SFTP는 엔드 투 엔드 보안 및 전체 암호화, 구현 용이성 및 명령으로 더 많은 자유로 인해 FTP보다 우수합니다.

그러나 FTP를 고려해서는 안된다고 말하는 것은 아닙니다.FTP의 확장이므로 FTP 클라이언트 및 서버 소프트웨어에서 널리 지원되며 기존 FTP 인프라와 호환되며 인증 방법 영역에서 약간 더 유연성이 있습니다.

전반적으로 SFTP와 FTPS 간의 선택은 보안 요구 사항, 구현 용이성 및 기존 시스템과의 호환성과 같은 요소에 따라 다릅니다.SFTP는 강력한 보안 기능과 관리 용이성에 선호 될 수 있으며 FTP는 레거시 시스템 및 유연한 인증 옵션과의 호환성을 위해 선택 될 수 있습니다.

이 글을 읽은 후에는 귀하의 요구를보고 현재 작업중 인을 살펴보고 정보에 입각 한 결정을 내릴 수 있어야합니다.

작성자 Hostwinds Team / 행진 4, 2024